.[[Ruiz@firemail.cc]].peng 勒索病毒攻击后:数据恢复的可行方法

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

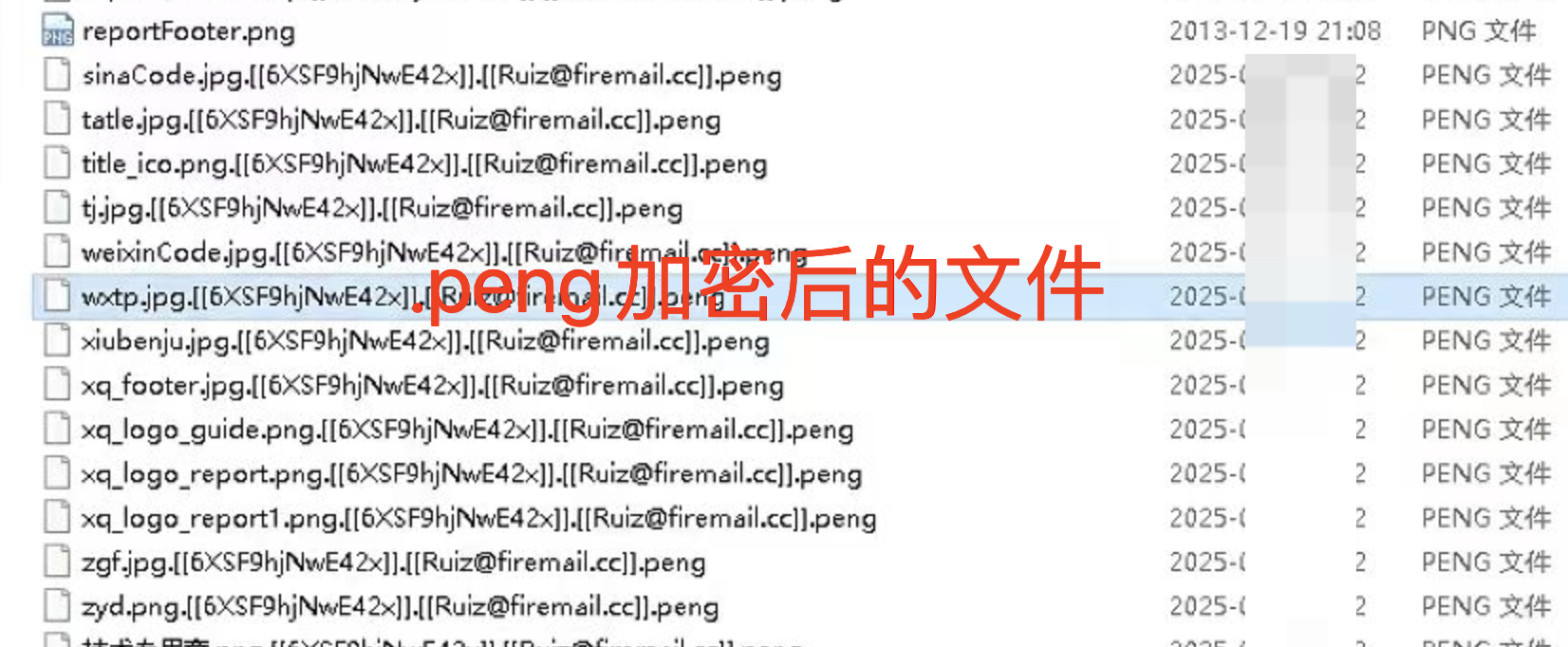

在当今数字化时代,勒索病毒(Ransomware)已成为全球企业及个人面临的重大网络安全威胁之一。其中,[[Ruiz@firemail.cc]].peng勒索病毒因其加密强度高、传播方式隐蔽而备受关注。本文将详细介绍该病毒的特点、感染后的应对措施,以及如何恢复被加密的数据文件,并提供实用的预防建议。

.[[Ruiz@firemail.cc]].peng 勒索病毒攻击后:数据恢复的可行方法

![.[[Ruiz@firemail.cc]].peng 勒索病毒攻击后:数据恢复的可行方法](/d/file/p/2025/06-17/1ad026a873091c6952f7405f379b82cf.png)

![.[[Ruiz@firemail.cc]].peng 勒索病毒攻击后:数据恢复的可行方法](/96kaifa/images/case/caseimgbg.png)

案例简介:

在当今数字化时代,勒索病毒(Ransomware)已成为全球企业及个人面临的重大网络安全威胁之一。其中,[[Ruiz@firemail.cc]].peng勒索病毒因其加密强度高、传播方式隐蔽而备受关注。本文将详细介绍该病毒的特点、感染后的应对措施,以及如何恢复被加密的数据文件,并提供实用的预防建议。

导言

在当今数字化时代,勒索病毒(Ransomware)已成为全球企业及个人面临的重大网络安全威胁之一。其中,[[Ruiz@firemail.cc]].peng勒索病毒因其加密强度高、传播方式隐蔽而备受关注。本文将详细介绍该病毒的特点、感染后的应对措施,以及如何恢复被加密的数据文件,并提供实用的预防建议。当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

[[Ruiz@firemail.cc]].peng勒索病毒的匿名性机制

勒索病毒攻击中,匿名性是攻击者逃避法律制裁和追踪的重要手段。以 [[Ruiz@firemail.cc]].peng勒索病毒为代表的现代勒索病毒,通过多种技术手段确保攻击者在交易和通信过程中保持高度匿名性。以下是其匿名性机制的详细介绍:

一、匿名通信:匿名邮箱的使用

1. 匿名邮箱服务

攻击者通常使用 匿名邮箱服务(如[[Ruiz@firemail.cc]])与受害者联系。这类邮箱服务具有以下特点:

-

无需实名注册:大多数匿名邮箱服务允许用户使用虚拟身份注册,无需提供真实姓名、身份证件或手机号码。

-

无痕追踪:攻击者可以通过代理服务器或Tor网络访问这些邮箱服务,进一步隐藏其真实IP地址和地理位置。

-

垃圾邮箱或一次性邮箱:攻击者可能使用一次性邮箱(如TempMail、Guerrilla Mail等)来发送勒索邮件,确保每次攻击使用不同的邮箱,降低被追踪的可能性。

2. 勒索邮件的匿名性

在[[Ruiz@firemail.cc]].peng勒索病毒的攻击中,受害者通常会收到一封勒索邮件,其中包含:

-

攻击者的匿名邮箱地址(如[[Ruiz@firemail.cc]])

-

要求支付赎金的说明(通常为比特币等加密货币)

-

解密密钥的获取方式

-

支付期限(如48小时或72小时)

攻击者通过这些邮件与受害者建立联系,但整个过程完全避免暴露真实身份。

二、匿名支付:加密货币的使用

1. 比特币(Bitcoin)的匿名性

[[Ruiz@firemail.cc]].peng勒索病毒通常要求受害者通过 比特币(Bitcoin) 进行支付,原因如下:

-

去中心化:比特币是一种去中心化的数字货币,不受任何政府或银行的控制,交易过程无需通过传统金融机构。

-

交易匿名性:虽然比特币交易是公开的,但攻击者可以通过 多重钱包地址、混币服务(Coin Mixer) 等技术手段,将资金流转路径复杂化,从而掩盖真实身份。

-

难以追踪资金流向:除非执法机构能够获取攻击者的钱包地址或找到与之关联的现实身份,否则几乎无法追踪资金流向。

2. 其他加密货币

除了比特币,攻击者有时还会要求支付 门罗币(Monero) 或 达世币(Dash),这些货币在匿名性方面甚至比比特币更强:

-

门罗币(Monero):采用 环签名(Ring Signatures) 和 隐形地址(Stealth Addresses) 技术,使交易双方的身份完全匿名。

-

达世币(Dash):提供 私隐交易(PrivateSend) 功能,通过多重混合技术混淆交易路径,提高匿名性。

三、攻击者如何隐藏身份?

除了使用匿名邮箱和加密货币,[[Ruiz@firemail.cc]].peng勒索病毒的攻击者还可能采取以下措施进一步隐藏身份:

1. 使用Tor网络

攻击者可能通过 Tor网络(The Onion Router)访问互联网,该网络通过多层加密和中继节点隐藏用户的真实IP地址,使得追踪攻击者的地理位置变得极为困难。

2. 使用代理服务器和VPS

攻击者可能通过 代理服务器 或 虚拟专用服务器(VPS) 进行攻击操作,进一步隔离攻击行为与真实身份。

3. 零日漏洞利用

[[Ruiz@firemail.cc]].peng勒索病毒可能利用 零日漏洞(Zero-Day Vulnerability)进行传播。这些漏洞尚未被厂商修复,攻击者可以借此绕过传统的安全防护,降低被检测和追踪的可能性。

四、匿名性对受害者的影响

攻击者的匿名性机制使得受害者在遭受攻击后面临以下挑战:

-

无法追踪攻击者:由于攻击者使用匿名邮箱和加密货币,受害者很难追踪到攻击者的真实身份。

-

支付赎金风险高:即使支付赎金,攻击者也可能不提供解密密钥,或者提供无效的密钥,导致数据永久丢失。

-

法律追责困难:由于攻击者匿名性强,执法机构在调查此类案件时面临较大困难。

数据的重要性不容小觑,您可添加我们的技术服务号(sjhf91),我们将立即响应您的求助,提供针对性的技术支持。

如何应对匿名性攻击?

虽然[[Ruiz@firemail.cc]].peng勒索病毒的攻击者高度匿名,但受害者仍可采取以下措施降低风险:

-

避免支付赎金:支付赎金并不能保证获得解密密钥,反而可能助长攻击者的气焰。

-

寻求专业数据恢复:联系专业的网络安全公司或数据恢复机构,尝试通过技术手段恢复被加密的数据。

-

加强网络安全防护:

-

-

定期更新系统和软件,修复已知漏洞。

-

部署防火墙、入侵检测系统(IDS)和终端防护软件。

-

对员工进行网络安全培训,提高防范意识。

-

-

建立数据备份机制:定期备份重要数据,并将备份存储在离线环境中,以防止被勒索病毒加密。

总结

[[Ruiz@firemail.cc]].peng勒索病毒通过匿名邮箱和加密货币等手段,实现了高度匿名性,使得攻击者难以被追踪和追责。这种匿名性机制不仅增加了攻击的成功率,也使得受害者在遭受攻击后面临更大的挑战。然而,通过加强网络安全防护、建立数据备份机制,并寻求专业帮助,受害者仍有可能在遭受攻击后恢复数据,降低损失。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.backlock勒索病毒,.eos勒索病毒,.rw2勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,.REVRAC勒索病毒,.redfox勒索病毒,.hero77勒索病毒,.kat6.l6st6r勒索病毒,.kalxat勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。